Das Wichtigste in Kürze

Cybersicherheit in Unternehmen ist heute nicht nur eine technische, sondern auch eine strategische Kernaufgabe. Angriffe durch Cyberkriminelle, Ransomware oder gezielte Hackerangriffe nehmen stetig zu und verursachen neben technischen Ausfällen oft erhebliche finanzielle Verluste und Reputationsschäden.

Moderne Sicherheitskonzepte setzen auf eine Kombination aus präventiven Maßnahmen, kontinuierlicher Analyse und klaren Prozessen, um Risiken frühzeitig zu erkennen und zu minimieren. Dazu gehören unter anderem ein effektives Datenzugriffsmanagement, regelmäßige Sicherheitsaudits und eine unternehmensweite Sensibilisierung für Bedrohungen.

Unternehmen, die Cybersicherheit fest in ihre Unternehmensstrategie integrieren, erhöhen ihre Resilienz, reduzieren ihre Angriffsfläche und sichern langfristig ihre Handlungsfähigkeit in einer zunehmend digitalen und vernetzten Welt.

Vereinbaren Sie mit uns einen kostenfreien Beratungstermin.

Beratungstermin vereinbarenWarum Cybersicherheit für Unternehmen heute entscheidend ist

Vom IT-Thema zur Unternehmensstrategie

Cybersicherheit wird in vielen Organisationen noch immer vor allem als technisches Thema der IT-Abteilung betrachtet. Doch die Realität zeigt: Ein erfolgreicher Angriff betrifft das gesamte Unternehmen – von der operativen Handlungsfähigkeit über die finanzielle Stabilität bis hin zur Markt- und Kundenwahrnehmung.

Ob Ransomware-Angriff, Datenleak oder gezielter Hackerangriff – die Auswirkungen reichen oft weit über den unmittelbaren Schaden hinaus. Produktionsausfälle, Vertragsstrafen, Bußgelder durch Datenschutzverletzungen und langfristige Vertrauensverluste bei Kunden und Partnern sind nur einige der möglichen Folgen.

Die wachsende Bedrohungslage

Die Digitalisierung und die zunehmende Vernetzung von Geschäftsprozessen erweitern die potenzielle Angriffsfläche von Unternehmen erheblich. Cyberkriminelle nutzen automatisierte Angriffstools, gezielte Phishing-Kampagnen und komplexe Schadsoftware, um Schwachstellen auszunutzen. Dabei geraten nicht nur Konzerne, sondern auch mittelständische Unternehmen verstärkt ins Visier.

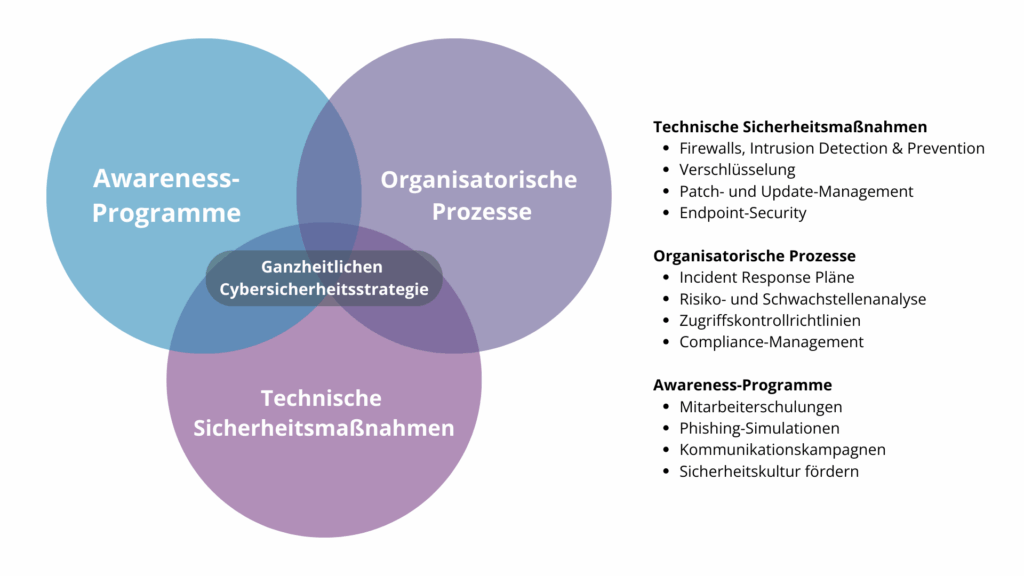

Die Kombination aus technischen Schutzmaßnahmen, klar definierten Prozessen und einer sensibilisierten Belegschaft ist heute der wirksamste Schutzschild gegen Cyberbedrohungen.

Definition und zentrale Begriffe der Cybersicherheit

Was Cybersicherheit umfasst

Cybersicherheit bezeichnet alle Maßnahmen, Technologien und Prozesse, die darauf abzielen, digitale Systeme, Netzwerke, Anwendungen und Daten vor unbefugtem Zugriff, Missbrauch, Manipulation oder Zerstörung zu schützen. Dabei geht es nicht nur um technische Komponenten wie Firewalls oder Verschlüsselung, sondern auch um organisatorische Strukturen, Richtlinien und die Sensibilisierung der Mitarbeiter.

Im Unternehmenskontext bedeutet Cybersicherheit, eine ganzheitliche Sicherheitsarchitektur zu schaffen, die Prävention, Erkennung, Reaktion und Wiederherstellung umfasst.

Relevante Begriffe und Abkürzungen im Überblick

- Malware: Schadsoftware, die Systeme infiziert, Daten stiehlt oder Prozesse sabotiert.

- Phishing: Betrugsversuche per E-Mail, SMS oder Webseiten, um Zugangsdaten zu stehlen.

- Ransomware: Schadsoftware, die Daten verschlüsselt und Lösegeld fordert.

- DDoS (Distributed Denial of Service): Überlastung von Systemen durch massenhafte Anfragen.

- Zero-Day-Exploit: Ausnutzung einer Sicherheitslücke, bevor ein Patch verfügbar ist.

- APT (Advanced Persistent Threat): Langfristiger, gezielter Angriff durch hochspezialisierte Angreifer.

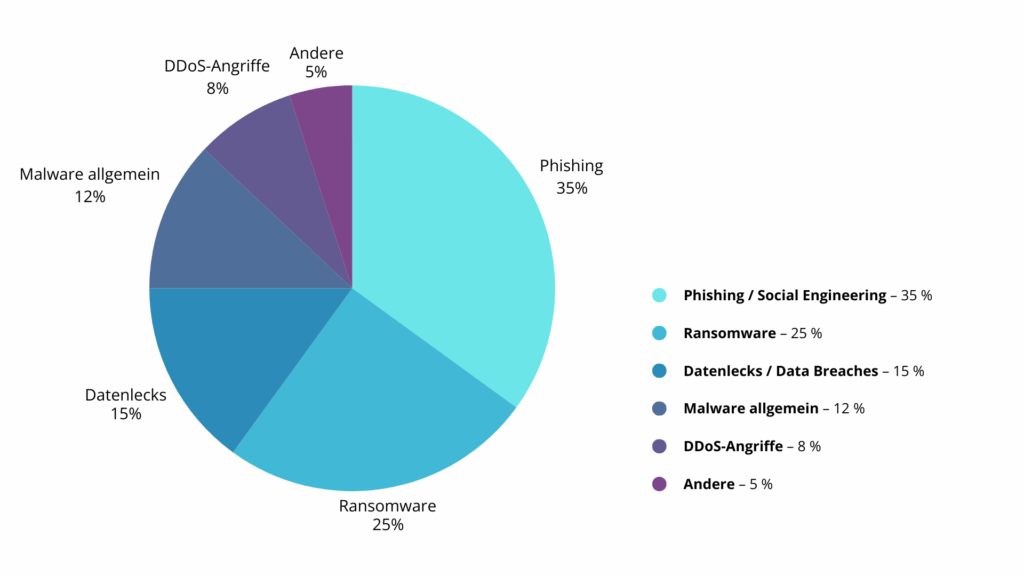

Bedrohungslage und häufige Angriffsarten

Ransomware und Malware

Ransomware ist eine der aktuell größten Bedrohungen für Unternehmen. Angreifer verschlüsseln wichtige Unternehmensdaten und fordern Lösegeld für deren Freigabe. Neben der unmittelbaren Betriebsunterbrechung entstehen oft hohe Kosten für Wiederherstellung, forensische Analysen und mögliche Rechtsstreitigkeiten.

Malware umfasst hingegen jede Form von Schadsoftware, von Trojanern über Viren bis hin zu Spyware. Ziel ist häufig, unbemerkt Daten zu stehlen oder Systeme zu manipulieren.

Phishing und Social Engineering

Phishing-Angriffe sind darauf ausgelegt, Mitarbeitende zur Preisgabe sensibler Daten zu verleiten – etwa durch täuschend echte E-Mails, die von einer internen Abteilung oder einem Geschäftspartner zu stammen scheinen. Social Engineering geht noch weiter, indem es menschliche Schwächen ausnutzt, um Zugang zu Systemen oder vertraulichen Informationen zu erlangen.

Zero-Day-Exploits und Advanced Persistent Threats (APT)

Zero-Day-Exploits nutzen Sicherheitslücken aus, die dem Hersteller noch nicht bekannt sind – oft bevor ein Sicherheitsupdate bereitgestellt werden kann. Advanced Persistent Threats sind hochgradig spezialisierte Angriffe, die über einen langen Zeitraum hinweg durchgeführt werden, um sensible Unternehmensdaten zu stehlen oder kritische Infrastrukturen zu sabotieren.

| Angriffstyp | Beschreibung | Beispiel |

|---|---|---|

| Ransomware | Verschlüsselt Daten und fordert Lösegeld für die Entschlüsselung. | „WannaCry“-Angriff auf internationale Unternehmen im Jahr 2017. |

| Malware | Schadsoftware zum Datendiebstahl oder zur Systemmanipulation. | Trojaner, der unbemerkt Passwörter ausliest. |

| Phishing | Täuschung durch gefälschte E-Mails oder Websites zur Datenerlangung. | Gefälschte Bank-Mail zur Passwortänderung. |

| Social Engineering | Manipulation von Menschen zur Preisgabe vertraulicher Informationen. | Anruf eines angeblichen IT-Admins, der Zugangsdaten erfragt. |

| Zero-Day-Exploit | Ausnutzen einer bisher unbekannten Sicherheitslücke. | Angriff vor Bereitstellung eines Sicherheitsupdates. |

| APT | Langanhaltender, gezielter Angriff auf strategische Ziele. | Mehrmonatige Infiltration eines Unternehmensnetzwerks. |

Strategische Bausteine einer wirksamen Cybersicherheitsstrategie

Präventive Schutzmaßnahmen als Fundament

Jedes Cybersecurity Unternehmen weiß: Ein starkes Sicherheitskonzept beginnt mit präventiven Maßnahmen. Dazu gehören aktuelle Sicherheitstechnologien wie Firewalls, Intrusion Detection Systeme und verschlüsselte Datenübertragungen. Unternehmen sollten zudem regelmäßige Sicherheitsaudits durchführen, um Schwachstellen frühzeitig zu identifizieren und zu beheben. Besonders in der Cloud-Nutzung ist ein mehrschichtiger Schutzansatz entscheidend, um Daten und Geräte vor unbefugtem Zugriff zu sichern.

Organisation und Prozesse fest verankern

Technologie allein reicht nicht aus, um Cyberangriffe nachhaltig abzuwehren. Ein klar definiertes Rollen- und Verantwortlichkeitsmodell sorgt dafür, dass alle Mitarbeitenden – von der IT über das Management bis hin zu operativen Abteilungen – ihren Teil zur Sicherheit beitragen. Partnerschaften mit externen Sicherheitsexperten oder Anbietern aus der Cyber Security Branche können zusätzliches Know-how und aktuelle Sicherheitslösungen ins Unternehmen bringen.

Kontinuierliche Weiterbildung und Sensibilisierung

Cyberkriminelle entwickeln ihre Methoden ständig weiter, daher ist kontinuierliche Weiterbildung unverzichtbar. Unternehmen sollten Initiativen starten, um Mitarbeitende für aktuelle Bedrohungen wie Hackerangriffe oder Phishing-Kampagnen zu sensibilisieren. Schulungen und Awareness-Programme helfen, menschliche Fehler – eine der größten Herausforderungen – zu minimieren.

Wirtschaftliche Dimension von Cybersicherheit

Cybersicherheit ist nicht nur ein Kostenfaktor, sondern eine Investition in den Umsatz und die Wettbewerbsfähigkeit. Firmen, die in Cybersicherheitsmaßnahmen investieren, reduzieren nicht nur das Risiko finanzieller Schäden, sondern steigern auch das Vertrauen von Kunden und Partnern. In vielen Branchen ist eine starke Sicherheitsposition mittlerweile ein wichtiges Entscheidungskriterium für Kooperationen.

Datengetriebene Cybersicherheit

Vom reaktiven Schutz zur proaktiven Analyse

Cyber Sicherheit und IT Sicherheit waren lange Zeit stark reaktiv: Ein Angriff passierte – und dann begann die Schadensbegrenzung. Heute ermöglichen Datenanalysen einen proaktiven Ansatz, bei dem verdächtige Aktivitäten erkannt werden, bevor es zu einem erfolgreichen Angriff kommt. So können Cyber Attacken frühzeitig blockiert und Sicherheitsmaßnahmen gezielt verstärkt werden.

Bedrohungserkennung in Echtzeit

Moderne Plattformen zur Bedrohungserkennung sammeln und analysieren in Sekundenbruchteilen Daten aus verschiedenen Bereichen der IT-Infrastruktur – von Endgeräten über Netzwerke bis zu Cloud-Umgebungen. Intelligente Systeme filtern Anomalien heraus, die auf Aktivitäten von Cyberkriminellen oder Hackern hinweisen.

Entscheidungsgrundlagen für Sicherheitsstrategien

Datengetriebene Cybersicherheit bedeutet auch, dass Sicherheitsmaßnahmen anhand klar definierter KPIs bewertet werden. Unternehmen sehen so nicht nur den aktuellen Stand ihrer Abwehr, sondern können auch Chancen zur Optimierung identifizieren – etwa durch die Anpassung von Richtlinien, gezielte Investitionen in neue Technologien oder die Schulung von Mitarbeitenden.

| KPI | Bedeutung | Nutzen |

|---|---|---|

| Mean Time to Detect (MTTD) | Durchschnittliche Zeit bis zur Erkennung einer Bedrohung | Kürzere Zeiten verringern potenziellen Schaden |

| Mean Time to Respond (MTTR) | Durchschnittliche Zeit bis zur Reaktion auf einen Angriff | Schnellere Reaktionen minimieren Ausfallzeiten |

| Blocked Intrusion Attempts | Anzahl der abgewehrten Angriffsversuche | Zeigt Effektivität der Präventionsmaßnahmen |

| Patch Compliance Rate | Prozentualer Anteil aktuell gepatchter Systeme | Reduziert Angriffsfläche und Risiko durch bekannte Schwachstellen |

| User Awareness Score | Bewertung der Mitarbeitersensibilisierung | Stärkt Abwehr gegen Social Engineering und Phishing |

Praxisbeispiele und Branchenbesonderheiten

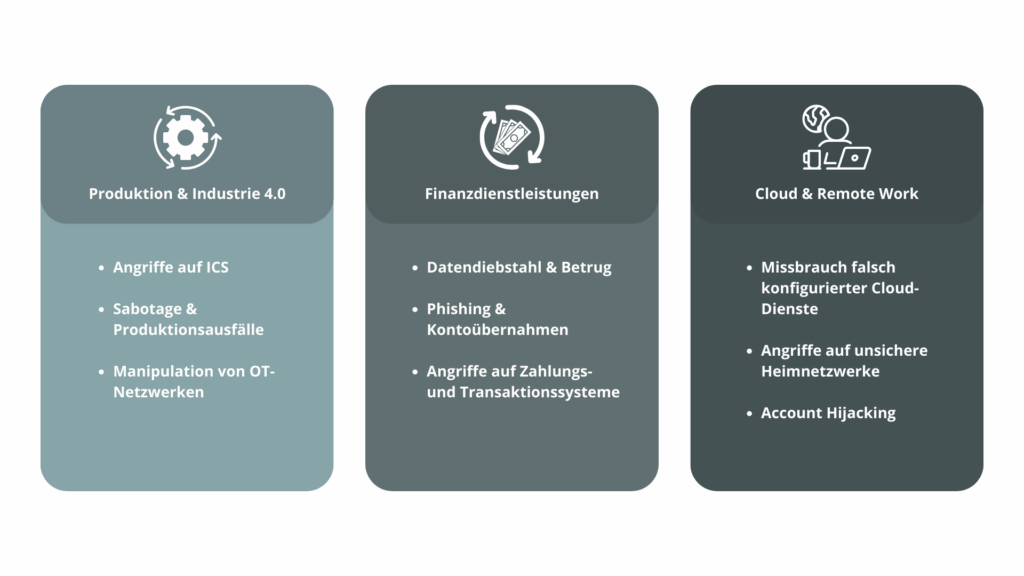

Produktion & Industrie 4.0

In der vernetzten Fertigung steigt die Gefahr durch Cyberkriminelle, die gezielt Produktionsanlagen stören oder sabotieren. Angriffe auf industrielle Steuerungssysteme (ICS) können zu erheblichen Ausfallzeiten und finanziellen Verlusten führen. Ein wirksamer Schutz erfordert hier Sicherheitsmaßnahmen, die sowohl klassische IT-Systeme als auch OT-Infrastrukturen (Operational Technology) abdecken. Tipp: Regelmäßige Netzwerksegmentierung und Überprüfung von Remote-Zugängen minimieren die Angriffsfläche.

Finanzdienstleistungen & Compliance

Banken und Versicherungen gehören zu den bevorzugten Zielen der Cyberkriminalität, da hier hochsensible Daten und finanzielle Werte verarbeitet werden. Die Branche unterliegt strengen regulatorischen Vorgaben, etwa der DSGVO oder speziellen Finanzmarkt-Richtlinien. Ein strukturierter Einsatz von Monitoring-Systemen, klaren Zugriffskontrollen und Compliance-Dashboards ist hier von höchster Priorität, um nicht nur Angriffe zu verhindern, sondern auch die Einhaltung aller Vorschriften nachweisen zu können.

Cloud-Umgebungen und Remote Work

Mit der Verlagerung vieler Geschäftsprozesse in die Cloud und der Zunahme von Remote-Arbeit entstehen neue Angriffsvektoren. Kriminelle nutzen gezielt falsch konfigurierte Cloud-Dienste oder unsichere Heimnetzwerke aus. Unternehmen sollten daher neben technischen Schutzmaßnahmen wie Multifaktor-Authentifizierung auch organisatorische Tipps und Richtlinien für sicheres Arbeiten von unterwegs bereitstellen. Publikationen zu Best Practices können helfen, das Sicherheitsbewusstsein der Belegschaft zu schärfen.

Herausforderungen und Lösungsansätze

Technologische Hürden

Viele Unternehmen kämpfen mit einer historisch gewachsenen IT-Landschaft, in der verschiedene Systeme nebeneinander bestehen und nicht optimal miteinander kommunizieren. Diese Fragmentierung erschwert eine durchgängige Überwachung und Reaktion auf Sicherheitsvorfälle. Zudem fehlen oft spezialisierte Sicherheitsexperten, um komplexe Angriffe zeitnah zu erkennen und abzuwehren.

Organisatorische Barrieren

Cybersicherheit wird in manchen Unternehmen immer noch als isolierte Aufgabe der IT-Abteilung betrachtet. Fehlt die unternehmensweite Einbindung, entstehen Lücken in Prozessen, Abstimmung und Verantwortlichkeiten. Ein ganzheitlicher Ansatz, der Geschäftsführung, Fachabteilungen und IT gleichermaßen einbindet, ist entscheidend.

Rechtliche und regulatorische Anforderungen

Unternehmen müssen nicht nur technische Standards erfüllen, sondern auch gesetzliche Vorgaben wie die DSGVO oder branchenspezifische Sicherheitsrichtlinien einhalten. Die Vielzahl an Publikationen und Normen macht es oft schwierig, den Überblick zu behalten. Regelmäßige Überprüfungen und ein klar dokumentiertes Sicherheitskonzept sind daher Pflicht.

- Veraltete Systeme: Regelmäßige Updates und Modernisierung der IT-Infrastruktur einplanen.

- Mangel an Fachkräften: Interne Weiterbildung fördern und externe Experten einbinden.

- Fehlende Prozesse: Klare Rollen, Zuständigkeiten und Eskalationswege definieren.

- Regulatorische Komplexität: Compliance-Management-Systeme nutzen und Audits durchführen.

- Unzureichende Sensibilisierung: Regelmäßige Schulungen und Awareness-Kampagnen etablieren.

Ausblick: Cybersicherheit der Zukunft

KI-gestützte Abwehrsysteme

In den kommenden Jahren werden Cyberkriminelle ihre Methoden weiter verfeinern – von automatisierten Angriffen bis hin zu gezielten, mehrstufigen Kampagnen. Unternehmen reagieren darauf zunehmend mit KI-gestützten Abwehrsystemen, die verdächtige Aktivitäten in Echtzeit analysieren und Gegenmaßnahmen automatisiert einleiten können. Diese Systeme lernen kontinuierlich aus vergangenen Angriffen und passen ihre Erkennungsmodelle an neue Bedrohungen an.

Automatisierte Incident Response

Die Geschwindigkeit, mit der ein Sicherheitsvorfall erkannt und behoben wird, ist entscheidend. Künftig werden Plattformen eine zentrale Rolle spielen, die eine automatisierte Incident Response ermöglichen – von der Isolierung betroffener Systeme über das Blockieren bösartiger IP-Adressen bis hin zur Erstellung forensischer Berichte. Anbieter in einer Reihe von Technologiefeldern – von Endpoint-Security bis Cloud-Monitoring – treiben diese Entwicklung voran.

Resiliente Sicherheitsarchitekturen

Langfristig wird der Fokus stärker auf resiliente Sicherheitsarchitekturen gelegt, die Angriffe nicht nur verhindern, sondern ihre Auswirkungen minimieren. Dazu gehören Zero-Trust-Modelle, mikrosegmentierte Netzwerke und adaptive Zugriffskontrollen. Unternehmen, die solche Konzepte früh implementieren, sichern sich einen entscheidenden Wettbewerbsvorteil gegenüber Cyberkriminellen.

Sicherheitskultur als Wettbewerbsvorteil

Cybersicherheit ist heute eine strategische Kernkompetenz jedes Unternehmens. Die Bedrohung durch Cyberkriminelle wächst stetig – sowohl in Häufigkeit als auch in Komplexität. Wer nur reaktiv agiert, riskiert seine Handlungsfähigkeit, Reputation und finanzielle Stabilität.

Ein wirksamer Schutz basiert auf der Kombination technischer Maßnahmen, klarer Prozesse, kontinuierlicher Mitarbeiterschulung und datenbasierter Analysen. So lassen sich Risiken frühzeitig erkennen und gezielt reduzieren.

Entscheidend ist, Cybersicherheit als fortlaufenden Prozess zu verstehen, der regelmäßig an neue Bedrohungen angepasst wird. Unternehmen, die diese Kultur verankern, stärken ihre Resilienz und sichern sich einen klaren Wettbewerbsvorteil.